14 liens privés

Comment cacher son adresse courriel aux robots, sur une page Web, tout en la gardant lisible aux humains.

CERTFR-2023-AVI-0573 : Multiples vulnérabilités dans Mozilla Thunderbird (21 juillet 2023) · CERT-FR

Security Vulnerabilities fixed in Thunderbird 115.0.1

Petite astuce pour que Thunderbird vous demande si vous n’avez pas oublié votre pièce jointe avant d’envoyer !

- Aller dans : Éditions > Paramètres > Rédaction

- Descendre jusqu’à « Pièces jointes » et cocher la case « Vérification de pièces jointes manquantes ».

- Puis cliquer sur « Mots-clés » et ajoutez les mots que vous utilisez le plus quand vous envoyez des PJ.

Dès que ces mots seront écrits, Thunderbird vous demandera si vous souhaitez ajouter une pièce jointe via un bandeau en bas de fenêtre.

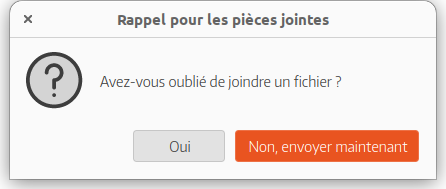

Si vous essayez tout de même d’envoyer sans PJ, une fenêtre d’alerte s’affichera vous demandant si vous n’avez pas tout de même oublié une pièce jointe :

- PJ

- pièce jointe

- joints

- jointes

- je vous envoie

- attaché

Excellent 😁

1 800 employés du CERN piégés par un mél de phishing bidon. L'idée est de sensibiliser tous les collaborateurs à la sécurité. Ça fait beaucoup de personnes à former encore et encore.

Un outil en ligne pour générer des QRcodes

Une checklist pour améliorer votre sécurité informatique: mots de passe, email, messageries sécurisées, ordinateur... la liste est très détaillée, précise et pertinente... mais c'est tellement long ! 😱

2022 commence par un gros bug chez Microsoft : tous leur e-mail plantent.

Pourquoi ? Parce-qu'ils notent leur dates de cette façon : yymmddhhii

En 2021, ça donne par exemple 2112251230.

En 2022 ça donne 2201011230.

Or, en 22, ça dépasse la capacité d'une notation en 32 bit, limitée à 2 147 483 647, et qu'ils utilisent.

Et en plus on peut constater que le bug de l'an 2000 ne leur a rien appris, vu qu'ils notent l'année sur 2 chiffres et pas 4.

Ça va être beau lundi quand toutes les entreprises (dont celle où je bosse) vont voir qu'aucun e-mail ne marche parce-qu'ils utilisent exchange.

Et après on s'énerve quand les libristes et les linuxiens se foutent de la gueule de Microsoft ? Haha. Microsoft sont des putains d'amateurs.

ET aussi ça : https://www.bleepingcomputer.com/news/microsoft/microsoft-exchange-year-2022-bug-in-fip-fs-breaks-email-delivery/

Donc en 2022 le serveur de mail Exchange de Microsoft a eu un bug: Plus aucun courrier qui partait. Timo explique très bien le problème: https://lehollandaisvolant.net/?mode=links&id=20220102085842

En tant que développeur, c'est déjà un énorme facepalm de faire une erreur pareil.Mais attendez, il y a plus drôle: Vous voulez connaître la solution de contournement de Microsoft ?

Mettre la date de leur fichier de signature au 33 décembre 2021. (si si !)

https://techcommunity.microsoft.com/t5/exchange-team-blog/email-stuck-in-exchange-on-premises-transport-queues/ba-p/3049447

Décidément, le bug de l'an 2000 n'a toujours pas servi de leçon ...

D’un service à l’autre un dénominateur commun apparaît : le FBI déclare avoir accès non pas au contenu des conversations, mais à des métadonnées. Dans le cas de Telegram, le Bureau peut obtenir l’adresse IP et le numéro de téléphone d’un utilisateur pour des investigations sur des cas de terrorisme, selon la politique de confidentialité de l’application. Signal pour sa part ne laisse filtrer d’informations en fournissant la date et l’heure de création d’un compte ainsi que la dernière date d’activité d’un utilisateur sur le service.

[...]

C’est sur la question du chiffrement que la publication du FBI est à prendre avec des pincettes, car même si le Bureau doit répondre à une requête d’accès à l’information, il n’est pas tenu de publier des informations classifiées. Le FBI travaille avec des entreprises comme GrayKey et Cellebrite qui développent des techniques avancées pour contourner le chiffrement d’applications comme Signal. Le FBI dispose donc de façon très probable de moyens d’accéder aux contenus de conversations qui transitent via l’application Signal même s’ils sont derrière l’écran de verrouillage d’un iPhone.Seamus Hughes du Programme sur l'extrémisme de l'Université George Washington rapporte un cas similaire dans des documents judiciaires contenant des captures d'écran de messages Signal entre des hommes accusés, en 2020, de diriger une opération de trafic Les suspects n'avaient pas encore plaidé coupable au moment de sa publication. Dans les conversations Signal obtenues depuis l'un de leurs téléphones, ils discutent non seulement de trafic d'armes, mais aussi de tentative de meurtre, selon des documents déposés par le ministère de la Justice US. Des métadonnées dans les captures d'écran indiquent non seulement que le Signal a été déchiffré sur le téléphone, mais que l'extraction a été faite en "AFU partiel".

Le mode opératoire est assez vicieux. Déjà il faut que le Pirate ait accès à votre boite mail. ⇒ on ne le répète pas assez, mettez en place l'authentification à 2 facteurs (Two-step verification) !

Ensuite il "écoute" gentiment ce qui s'y passe. S'il voit arriver un email avec une facture, hop il le copie et l'efface. Puis le renvoie en rajoutant un RIB, le sien.

Le pauvre PRO, il croit payer sa facture, généralement attendue, mais en fait non ...

Le temps de s'en rendre compte (relance etc...) too late.